在當今以互聯網通信、計算機軟件工程為核心驅動的數字化時代,網絡安全已從技術保障層面上升為關乎國計民生、企業存續的戰略要地。網絡與信息安全軟件開發,正是構筑這一戰略防線的關鍵工程,它融合了軟件工程的嚴謹方法論與對抗網絡威脅的前沿智慧。

一、時代背景:機遇與風險并存

互聯網的普及與軟件技術的飛速發展,極大地促進了信息流通與社會效率。從云計算、大數據到物聯網、人工智能,軟件已滲透至經濟社會的每一個角落。這種高度的互聯與依賴也帶來了前所未有的安全挑戰。數據泄露、勒索軟件、高級持續性威脅(APT)等網絡攻擊事件頻發,其破壞力不僅造成直接經濟損失,更可能危及關鍵基礎設施、國家安全與個人隱私。因此,開發出安全、可靠、健壯的軟件系統,已不僅是功能需求,更是剛性的生存需求。

二、核心理念:安全左移與持續防護

現代網絡與信息安全軟件開發,早已超越了在開發末期進行漏洞掃描和修補的傳統模式。其核心理念是 “安全左移” 和 “持續防護” 。

- 安全左移:意味著將安全考慮和實踐貫穿于軟件開發生命周期(SDLC)的每一個階段,從需求分析、架構設計、編碼實現到測試、部署與運維。在需求階段,就需要識別安全需求;在設計時,就需遵循最小權限、縱深防御等安全原則;在編碼時,需避免已知的漏洞模式(如OWASP Top 10);在測試時,需進行專項的安全測試(如滲透測試、代碼審計)。

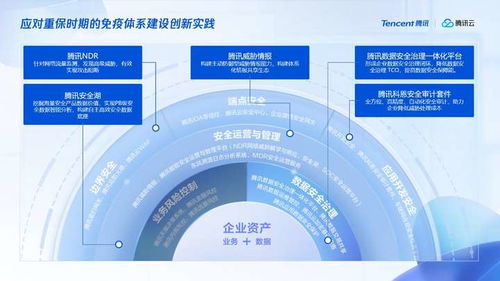

- 持續防護:軟件上線并非終點。DevSecOps理念的興起,強調在敏捷開發和持續交付/部署(CI/CD)流程中無縫集成安全工具與流程,實現自動化的安全檢查和響應。通過持續監控、威脅情報分析和應急響應機制,構建動態的、自適應的安全防護體系。

三、關鍵技術與實踐領域

- 安全軟件開發框架與庫:使用經過安全加固的編程框架、庫和API,從基礎上減少漏洞引入。

- 安全編碼與代碼審計:遵循安全編碼規范(如CERT C/C++、OWASP ASVS),并利用靜態應用程序安全測試(SAST)工具在編碼階段發現潛在漏洞。

- 威脅建模與安全架構設計:在系統設計初期,系統性地識別潛在威脅、評估風險,并設計相應的安全控制措施,如身份認證、授權、加密、日志審計等。

- 動態安全測試與滲透測試:使用動態應用程序安全測試(DAST)工具和人工滲透測試,模擬黑客攻擊,驗證軟件運行時的安全性。

- 軟件成分分析(SCA):管理第三方及開源組件的使用,識別其中已知的漏洞和許可風險。

- 密碼學與數據保護:正確、有效地應用加密技術(如TLS/SSL、哈希、數字簽名)保護數據的機密性、完整性和可用性。

- 云原生安全與容器安全:針對微服務、容器(如Docker)和編排系統(如Kubernetes)環境,設計身份服務網格、容器鏡像掃描、運行時保護等安全機制。

- 身份與訪問管理(IAM):實現強身份認證(如多因素認證MFA)、細粒度的訪問授權,確保正確的用戶在正確的條件下訪問正確的資源。

四、對軟件開發者的要求

網絡與信息安全軟件開發對從業者提出了更高要求:

- 安全意識:每位開發者都應成為安全的第一道防線,具備基本的安全風險認知。

- 復合知識:不僅需要精通編程和軟件工程,還需了解網絡協議、操作系統安全、密碼學基礎、常見攻擊手法等安全知識。

- 工具技能:熟練運用各類安全測試、分析與監控工具。

- 協作能力:能夠與安全團隊、運維團隊緊密協作,在DevSecOps文化中高效工作。

五、未來展望

隨著技術的演進,網絡與信息安全軟件開發將持續面臨新的挑戰,如量子計算對現有加密體系的潛在沖擊、人工智能在攻擊與防御兩端的應用、5G與邊緣計算帶來的新攻擊面等。該領域將更加注重智能化(AI驅動的安全分析)、自動化(安全流程無縫集成)和合規性(滿足日益嚴格的數據保護法規如GDPR)。

###

網絡與信息安全軟件開發,是連接“互聯網通信計算機軟件工程”宏偉藍圖與“網絡安全”現實保障的樞紐。它要求我們將安全內化為軟件的靈魂,通過工程化的方法,構建出既能驅動創新、又能抵御風險的數字化基石。這不僅是一項技術任務,更是一份守護網絡空間清朗與可信的時代責任。在PPT演示中,應通過清晰的架構圖、生動的案例對比(安全vs不安全)、關鍵數據圖表以及實踐路線圖,向觀眾有力傳達這一核心理念與實踐路徑。